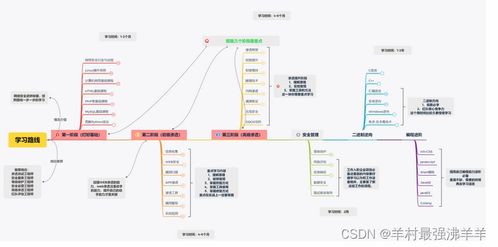

第一部分:网络安全与“黑客”的重新认知

对于零基础的学习者而言,“黑客”一词往往带有神秘色彩,甚至被误解为网络犯罪的代名词。在信息安全领域,黑客(Hacker)的本意是指对计算机系统和网络有深刻理解、热衷于探索技术极限的人。我们学习网络安全,首先需要建立正确的伦理观和法律意识。网络安全的核心目标是保护——保护数据、保护系统、保护隐私。因此,学习路径的第一步应是理解网络的基础架构(如TCP/IP协议、OSI模型)、常见的网络设备(路由器、交换机、防火墙)以及操作系统(特别是Linux和Windows)的基本原理与管理。

第二部分:构建核心知识体系

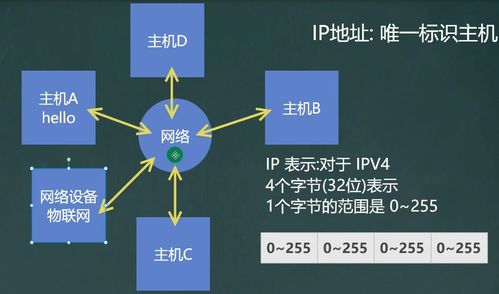

- 网络基础:从IP地址、子网划分、DNS、HTTP/HTTPS等协议开始,理解数据如何在网络中传输。使用Wireshark等工具进行抓包分析是极佳的实践方式。

- 系统安全:学习Windows和Linux系统的用户权限管理、日志审计、漏洞与补丁管理。了解常见的系统攻击手法,如密码破解、权限提升,目的是为了更好地防御。

- Web安全入门:这是当前最活跃的攻防领域。需要掌握OWASP Top 10漏洞原理,例如SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。通过搭建靶场环境(如DVWA)进行手动测试,理解漏洞的产生、利用与修复。

- 密码学基础:了解对称加密、非对称加密、哈希函数的基本概念及其在认证、保密性、完整性中的应用。

第三部分:实践技能与工具链

理论学习必须与动手实践结合。初级阶段可以:

- 搭建自己的虚拟化实验环境(使用VMware或VirtualBox)。

- 学习使用Kali Linux等安全发行版中的基础工具(如Nmap进行网络扫描,Metasploit框架了解漏洞利用概念,Burp Suite用于Web渗透测试)。

- 参与CTF(夺旗赛)中的基础题型,锻炼问题解决能力。

重要原则:所有实践必须在合法、授权的环境中进行,例如自己的虚拟机、专门的靶场或获得明确授权的系统。

第四部分:迈向网络与信息安全软件开发

在具备一定安全基础后,向安全软件开发进阶是构建深度防御能力的关键。这要求不仅会使用工具,更要能创造工具。学习路径包括:

- 编程语言选择:Python是首选,因其在自动化脚本、漏洞利用工具、安全工具开发中应用极广。其次应掌握C/C++(理解底层内存安全、漏洞成因)和JavaScript(深入理解Web攻击)。

- 安全开发方向:

- 防御性开发:开发漏洞扫描器、日志分析系统、入侵检测系统(IDS)原型、安全监控脚本。

- 安全工具开发:为自己或团队的工作流程定制自动化工具,例如自动化渗透测试模块、资产发现与管理工具。

- 安全编码:学习安全开发生命周期(SDLC),理解如何在代码层面避免漏洞(如输入验证、输出编码、防止内存溢出)。这对于未来从事安全架构或DevSecOps至关重要。

- 项目实践:从一个具体的小项目开始,例如:

- 用Python编写一个简单的端口扫描器。

- 开发一个检测网站是否存在SQL注入漏洞的脚本。

- 分析一个开源安全工具的源码,并尝试添加一个小功能。

第五部分:持续学习与资源推荐

网络安全领域日新月异,保持学习是唯一法则。建议:

- 关注权威信息源:如安全厂商的漏洞公告(CVE)、OWASP项目、SANS研究所。

- 系统化学习:通过在线课程(Coursera, edX, 国内慕课平台)、经典书籍(如《白帽子讲Web安全》《Metasploit渗透测试指南》)夯实基础。

- 融入社区:参与GitHub上的开源安全项目,在论坛(如看雪、FreeBuf)交流,关注行业会议。

****:从零基础到信息安全软件开发者的道路,是一个从“知其然”到“知其所以然”,再到“创造新工具”的递进过程。它要求持续的好奇心、严谨的动手实践和坚定的职业道德。记住,真正的安全专家是数字世界的建设者和守护者。